En la era digital, las empresas se han vuelto cada vez más dependientes de las grandes tecnológicas, creando un tejido empresarial complicado y, a veces, frágil. Este fenómeno plantea desafíos significativos y preguntas cruciales sobre la dependencia empresarial y la diversificación.

La dependencia actual

Grandes empresas tecnológicas como Microsoft, Google, Amazon, Facebook y Apple han tejido una red digital omnipresente que ofrece toda clase de servicios. Muchas empresas confían en estas plataformas para sus infraestructuras tecnológicas, prestación de servicios, distribución de productos y estrategias de marketing. La implementación de cualquier tipo de solución resulta muy fácil y cómoda, sin embargo, esta comodidad e interdependencia puede volverse arriesgada, especialmente cuando las decisiones de las tecnológicas afectan directamente a las empresas que las utilizan.

Impactos de la dependencia

La pasada pandemia de COVID nos mostró nuestra completa dependencia de países como China. No fabricamos, nos hemos convertido en meras distribuidoras de productos. No hemos aprendido y seguimos cometiendo los mismos errores. La dependencia tecnológica tiene, entre otros, estos importantes riesgos:

- Concentración de poder: La acumulación de poder en unas pocas empresas tecnológicas puede limitar la competencia, restringir la innovación y obstaculizar el crecimiento de nuevas empresas.

- Falta de diversificación: La dependencia excesiva de una única plataforma puede dejar a las empresas vulnerables a eventos imprevistos, como interrupciones en el servicio o cambios en las condiciones del mercado.

- Caída o fallo de los servicios: En caso de caída de algún servicio, todas las empresas que dependen del mismo se verían afectadas y dependiendo de su número, esto podría podría resultar catastrófico.

- Vulnerabilidad ante cambios de políticas: Las repentinas actualizaciones de las políticas o cambios en los algoritmos de las plataformas pueden afectar drásticamente a las empresas dependientes.

Posibles alternativas

Esta en nuestra mano tener mas independencia y control de nuestros activos tecnológicos, por ejemplo:

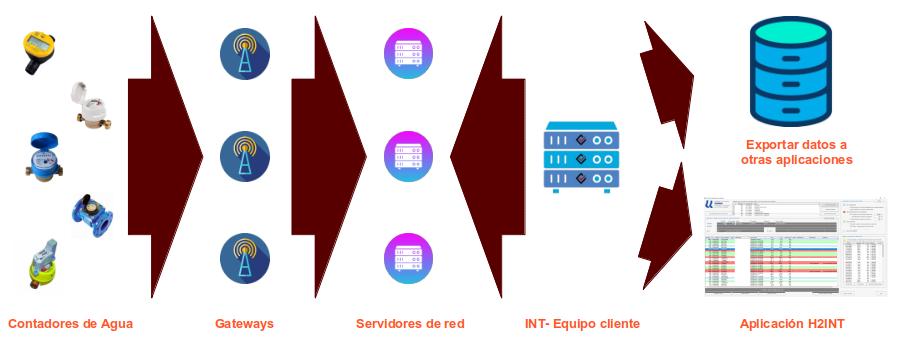

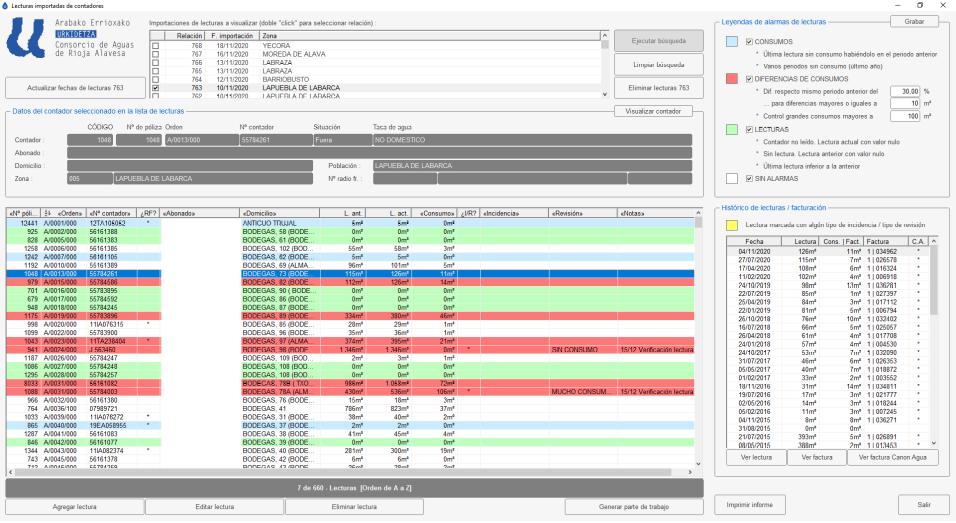

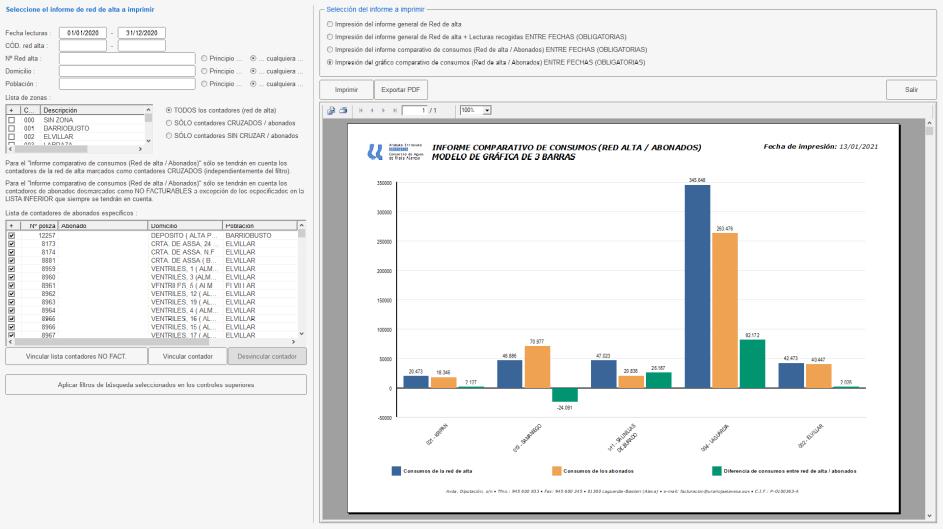

- Diversificando: Las empresas deberían explorar y adoptar soluciones tecnológicas diversas en lugar de depender exclusivamente de una plataforma. Esto puede incluir la implementación de sistemas de gestión de datos propios o la colaboración con empresas tecnológicas locales para así, reducir el riesgo.

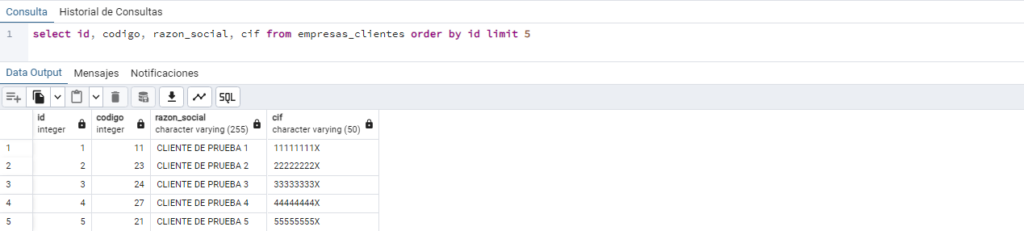

- Usando software libre: Tenemos alternativas a todo lo que ofrecen los gigantes tecnológicos. Virtualización, almacenamiento, Clouds privados….. nos sorprenderíamos de las capacidades, posibilidades y libertad que nos ofrece el uso de software libre.

- Desarrollando/usando plataformas alternativas: Fomentando la creación o el uso de plataformas tecnológicas alternativas puede proporcionarnos opciones viables y reducir la dependencia actual.

- Capacitación interna: Invertir en la capacitación y el desarrollo de habilidades internas puede permitir que las empresas gestionen sus propias operaciones digitales, reduciendo así la necesidad de depender en exceso de proveedores externos.

- Pidiendo regulación y transparencia: Es fundamental que se establezcan regulaciones efectivas para garantizar la transparencia en las prácticas comerciales de los gigantes tecnológicos. La regulación puede contribuir a evitar el abuso de poder y fomentar un entorno empresarial más equitativo.

La dependencia de las grandes tecnológicas es una realidad, pero tenemos el poder para cambiar esto. Al diversificar, usar software libre, fomentar la innovación y abogando por regulaciones efectivas podremos construir una base más sólida, segura e independiente. La autonomía tecnológica es esencial para el crecimiento sostenible y la resiliencia a largo plazo.

Enlace sitio web :

Enlace sitio web :